本文是 i 春秋论坛作家「精通linux开关机」表哥分享的技术文章仅供学习参考。

简介

事件日志发展至今,在Windows除应用程序日志、安全日志、系统日志外,网络操作系统Scheduler服务日志、网络应用相关 FTP日志、WWW日志、DNS服务器日志。

事件日志可以记录系统中硬件、软件和系统问题的信息,监控系统中的事件,记录敏感操作的关键信息,帮助提高系统的网络安全,帮助系统安全人员找到安全事件的根本原因。

事件查看器

事件查看器(eventvwr.msc)由微软开发,内置Microsoft Windows NT操作系统中的组件。它允许用户通过系统管理员的身份查看所有使用或远程计算机的事件。Windows Vista事件查看器重新设计。

Windows有三种日志记录系统事件:应用程序日志、系统日志和安全日志。

前两者存储故障排除信息,对系统管理员更有用;后者记录事件审计信息,包括用户验证(登录、远程访问等),以及特定用户认证后对系统做了什么,对调查人员更有帮助。

1、系统日志

系统日志记录操作系统组件产生的事件,主要包括驱动程序、系统组件和应用软件的崩溃和数据丢失错误。系统日志中记录的时间类型取决于Windows?NT/2000操作系统预定义。

默认位置: %SystemRoot%\\System32\\Winevt\\Logs\\System.evtx

2.应用程序日志

应用程序日志包括由应用程序或系统程序记录的事件,主要记录程序运行中的事件。例如,数据库程序可以在应用程序日志中记录文件错误,程序开发人员可以决定监控哪些事件。如果应用程序崩溃,我们可以从程序事件日志中找到相应的记录,这可能有助于您解决问题。

默认位置:%SystemRoot%\\System32\\Winevt\\Logs\\Application.evtx

3、安全日志

安全日志记录系统的安全审计事件包括各种登录日志、对象访问日志、过程跟踪日志、特权使用、账户管理、战略变更和系统事件。安全日志也是调查取证中最常用的日志。安全日志也是调查和证据收集中最常用的日志。默认情况下,安全日志关闭,管理员可以使用小组策略启动安全日志,或在登记表中设置审计策略,以便在安全日志满后停止系统响应。默认位置:%SystemRoot%\\System32\\Winevt\\Logs\\Security.evtx

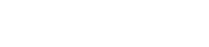

四、审核设置建议

从Windows 10 从版本1809开始,默认启用审核登录。在过往Windows在版本中,默认只启用成功。

Windows Server 2016,Windows Server 2012 R2,Windows Server 2012,Windows Server 2008 R2.默认状态下未启用 ,只记录一些简单的日志,默认大小为20M。建议启动审计策略。如果未来系统出现故障和安全事故,可以查看系统日志文件,消除故障,追踪入侵者信息。

更多细节可见:https://docs.microsoft.com/zh-cn/windows-server/identity/ad-ds/plan/security-best-practices/audit-policy-recommendations

5.启用审核配置

Windows Server 默认情况下,2008系统的审核功能尚未启用。

如下图所示:

6.合理的日志属性

在一些基线检查中,需要保留90天以上的系统日志,可以为未来系统故障排除和安全事故追查的入侵者提供依据。

如下图所示,系统默认日志属性:

日志分析

通过分析日志寻找工作量大的入侵痕迹,掌握必要的技能更为关键。

如下图所示,系统默认日志属性:

电脑 日志分析

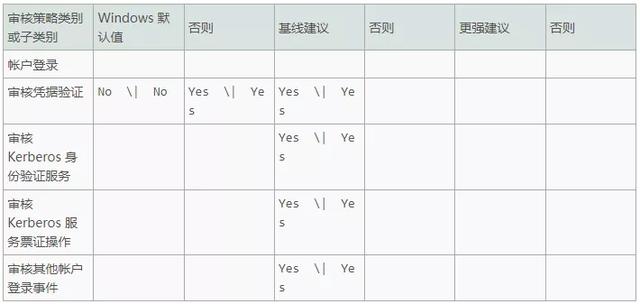

日志分析 通过分析日志找到入侵痕迹更重要,掌握必要的技能。过滤掉许多毫无价值的数据泥潭,有助于快速定位入侵事件。过滤的主要依据是EVENT ID,比如黑客对系统进行RDP系统将在安全日志中记录探测器探测时使用的爆破IP、在安全日志中使用时间、用户名等EVENT ID=4625检查事件属性。查看事件属性,效果如下图所示:

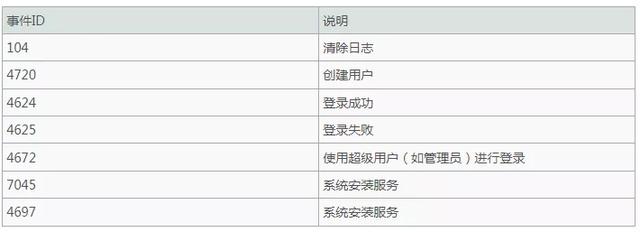

通过分析日志找到入侵痕迹更重要,掌握必要的技能。过滤掉许多毫无价值的数据泥潭,有助于快速定位入侵事件。过滤的主要依据是EVENT ID,比如黑客对系统进行RDP系统将在安全日志中记录探测器探测时使用的爆破IP、在安全日志中使用时间、用户名等EVENT ID=4625检查事件属性。查看事件属性,效果如下图所示:常用作快速定位的事件ID还有很多,以下表格是常用的事件描述:

每个成功登录的事件都会标记一种登录类型,不同的登录类型代表不同的方式:

更多细节可见:https://support.microsoft.com/zh-cn/help/977519/description-of-security-events-in-windows-7-and-in-windows-server-2008

可以快速提取关键事件(时间倒叙)powershell命令:Get-WinEvent -FilterHashtable @{LogName='Security';ID='4624'}以及 Get-WinEvent -FilterHashtable @{LogName='Security'}快速提取关键事件,如下图所示:

相关工具1、Log Parser

下载地址:https://www.microsoft.com/en-us/download/details.aspx?id=24659使用示例:https://mlichtenberg.wordpress.com/2011/02/03/log-parser-rocks-more-than-50-examples/

Log Parser由微软公司生产,功能强大,使用简单,基于文本的日志文件可以分析,XML 文件、CSV(逗号分隔符)文件Microsoft Windows事件日志、登记表、文件系统、操作系统Active Directory。

基本查询结构

Logparser.exe –i:EVT –o:DATAGRID "SELECT * FROM .\\xx.evtx"

分析日志(1)查询成功登录的事件

登录所有成功事件LogParser.exe -i:EVT –o:DATAGRID "SELECT recordnumber,timegenerated,eventid,Computername,EXTRACT_TOKEN(Message,38,' ') as Loginip FROM .\\Security1.evtx where EventID=4624";指定登录时间范围的事件:LogParser.exe -i:EVT –o:DATAGRID "SELECT recordnumber,timegenerated,eventid,Computername,EXTRACT_TOKEN(Message,38,' ') as Loginip FROM .\\Security1.evtx where TimeGenerated>'2021-04-25 00:00:01' and TimeGenerated<'2021-04-30 00:00:01' and EventID=4624";提取成功登录的用户名和IP:LogParser.exe -i:EVT –o:DATAGRID "SELECT EXTRACT_TOKEN(Message,13,' ') as EventType,TimeGenerated as LoginTime,EXTRACT_TOKEN(Strings,5,'|') as Username,EXTRACT_TOKEN(Message,38,' ') as Loginip FROM .\\Security1.evtx where EventID=4624"

查询成功登录事件,如下图所示:

(2)查询登录失败事件

所有登录失败的事件:LogParser.exe -i:EVT –o:DATAGRID "SELECT recordnumber,timegenerated,eventid,Computername,EXTRACT_TOKEN(Message,38,' ') as Loginip FROM .\\Security1.evtx where EventID=4625";提取登录失败登录失败用户名:LogParser.exe -i:EVT "SELECT EXTRACT_TOKEN(Message,13,' ') as EventType,EXTRACT_TOKEN(Message,19,' ') as user,count(EXTRACT_TOKEN(Message,19,' ')) as Times,EXTRACT_TOKEN(Message,39,' ') as Loginip FROM .\\Security1.evtx where EventID=4625 GROUP BY Message"

统计登录失败,如下图所示:

(3)记录系统历史开关机

LogParser.exe -i:EVT –o:DATAGRID "SELECT TimeGenerated,EventID,Message FROM .\\System1.evtx where EventID=6005 or EventID=6006"

查询开关机事件,如下图所示:2、LogParser Lizard

蜥蜴日志分析(LogParser Lizard)带图形界面的内部包装logParser这使得操作更简单,同时集成了Infragistics.UltraChart.Core.v4.3、Infragistics.Excel.v4.3.dll等询结果可以是图表或EXCEL格式展示。与logParser一样,Log Parser Lizard基于文本的日志文件可以分析服务器日志和网站日志,XML文件等内容。蜥蜴下载地址日志分析:https://lizard-labs.com/log_parser_lizard.aspx依赖包Framework 4 .5.下载地址:https://www.microsoft.com/en-us/download/detai ls.aspx?id=42642查询登录成功的事件,效果如下图所示:Event Log Explorer是一款非常好用的Windows日志分析工具。可用于查看,监视和分析跟事件记录,包括安全,系统,应用程序和其他微软Windows 的记录被记载的事件,其强大的过滤功能可以快速的过滤出有价值的信息。

Event Log Explorer下载地址:https://event-log-explorer.en.softonic.com/查询登录成功的事件,效果如下图所示:

情景分析

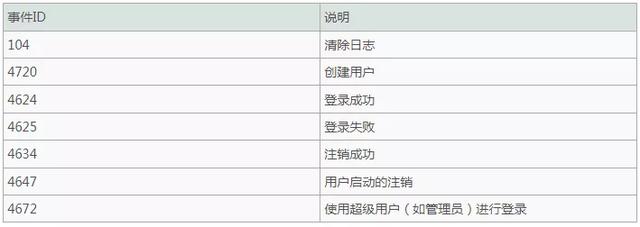

在一些近源渗透案例中,攻击者使用BadUSB对公司员工的BYOD进行攻击,对这类攻击进行追踪需要着重关注硬件设备安装到系统中的时间,展开追逐前,确保审核策略已正确配置。

有几个事件ID需要重点关注:

查询在系统中历史安装USB设备事件,效果如下图所示:

在一些近源渗透案例中,攻击者使用WIFI伪造手段对办公区域进行钓鱼攻击,对这类攻击进行追踪需要着重分析系统访问过哪些关联的无线网络接入点及位置,展开追逐前,确保审核策略已正确配置。

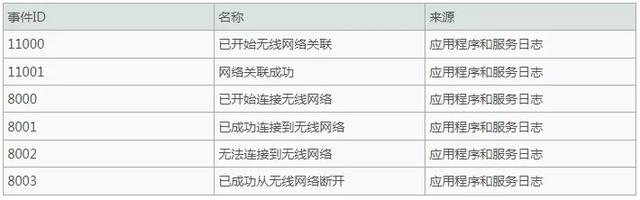

有几个事件ID需要重点关注:

查询在系统中历史WIFI连接记录,效果如下图所示:

在一些勒索病毒案例中,攻击者投放蠕虫病毒对局域网主机进行RDP爆破,进而横向移动,对这类攻击进行追踪需要着重分析系统登陆事件,展开追逐前,确保审核策略已正确配置。有几个事件ID需要重点关注:

登录类型为10表示登陆成功,注意比对登录成功时间点与勒索病毒加密文件的时间点:部分勒索病毒利用P**ec进行内网横移,如密码爆破成功,此类P**ESVC服务将安装,对应将生成Event 4697和Event 7045两种事件日志,其中Event 4697日志记录可能包含账号信息。总 结本篇以Windows日志为中心,从应急工程师角度记录了一些较为常用的安全审核配置和应急响应工具使用。应急响应工作具有突发性、紧迫性、不确定性。目前已有不少应急工程师将应急响应知识整理成思维导图,对于经验丰富的应急响应工程师而言是有利工具,但是对于初学者而言,过度依赖比较有害。对于经验丰富的应急响应工程师,思维导图可用来发散思维,让工作由繁至简。但注意到,身边存在许多应急响应工程师将思维导图用作笔记用途,所记录的内容往往是一些技巧点,导致每次应急任务后,只收获只言片语的技巧,这习惯不利于职业长远发展。学习提升最重要的不是记录了什么,而是自己的思考,因此建议初学者尝试写下一些完整的文字,记录应急响应过程中从外界获得与我们自身的知识结构产生思维火花的东西,这可以帮助我们形成独立思考,不断加深应急响应、溯源工作深度。电脑